#hint : /etc/xinetd.d에 백도어가 있다고 한다.

#/etc/xinetd.d 디렉터리에서 backdoor파일을 열었다.

- xinetd.d : 오픈소스 슈퍼 서버 데몬 (인터넷 기반 연결을 관리한다.)

- finger : 사용자 계정정보 명령어

-> user : 파일을 실행할 사용자 권한

-> server : 서비스 파일(동작)의 경로

#backdoor파일 생성 후 컴파일

- level5의 권한으로 실행할 때, 패스워드를 알아야 되므로

패스워드를 출력하는 실행 파일을 server 경로에 "backdoor" 이름으로 만든다.

#finger 서비스 실행

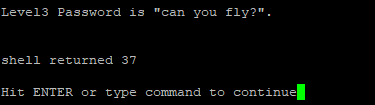

- finger @localhost

-> @localhost로 현재 접속한 계정의 정보를 출력하면

server의 서비스파일이 실행되면서 level5의 패스워드를 출력한다.

'[P]wnable&[R]eversing > [P]HackerSchool(FTZ)' 카테고리의 다른 글

| HackerSchool level-3 (0) | 2021.05.09 |

|---|---|

| HackerSchool level-2 (0) | 2021.05.09 |

| HackerSchool level-1 (0) | 2021.05.09 |