압축 암호문의는 lrszero@naver.com로 사유와 함께 메일보내주시면 회신드리겠습니다.

++도착한 메일 중 제가 착각한 내용이 있는 관계로

암호 문의하실 때, 제목을 "쉘스크립트 암호 부탁드립니다" 등으로

보내주시면 답변 드리겠습니다. 착각한 분에게는 죄송합니다.

'Project > (2021)주요정보통신기반시설 기술적 취약점 분석, 평가 방법 자동화' 카테고리의 다른 글

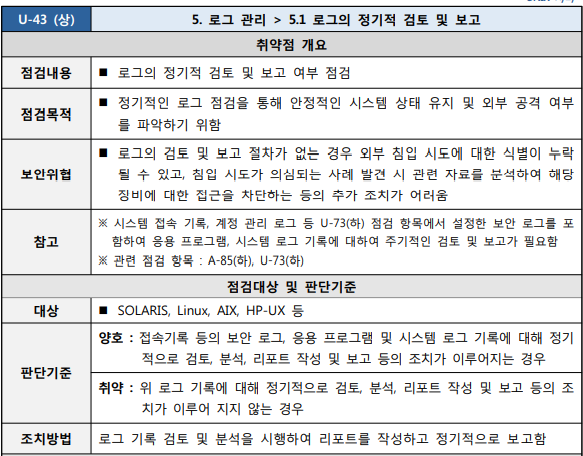

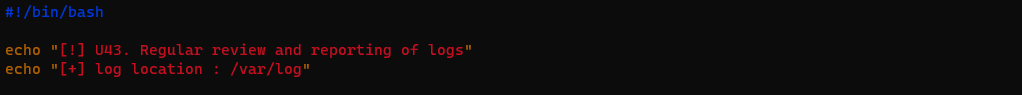

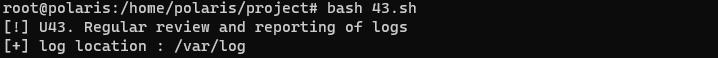

| U43 (상) 5. 로그 관리 > 5.1 로그의 정기적 검토 및 보고 (0) | 2022.05.23 |

|---|---|

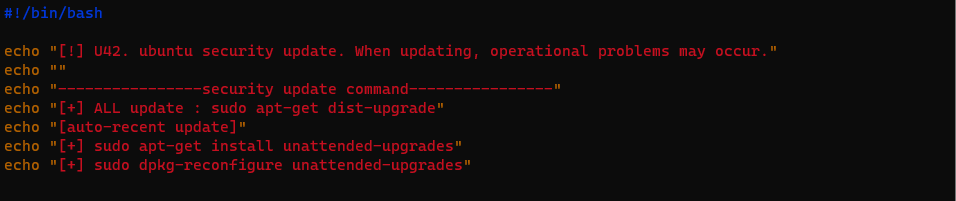

| U42 (상) 4. 패치 관리 > 4.1 최신 보안패치 및 벤더 권고사항 적용 (0) | 2022.05.23 |

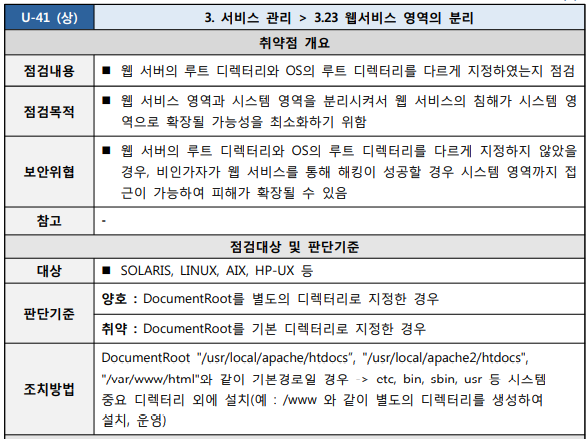

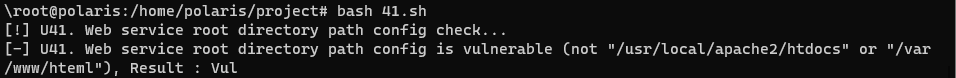

| U41 (상) 3. 서비스 관리 > 3.23 웹서비스 영역의 분리 (0) | 2022.05.23 |

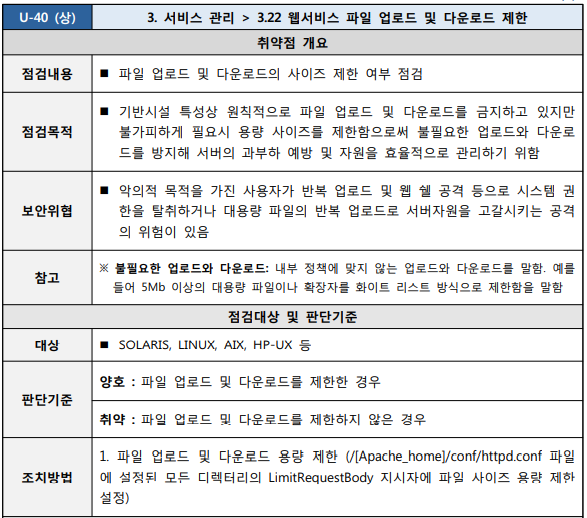

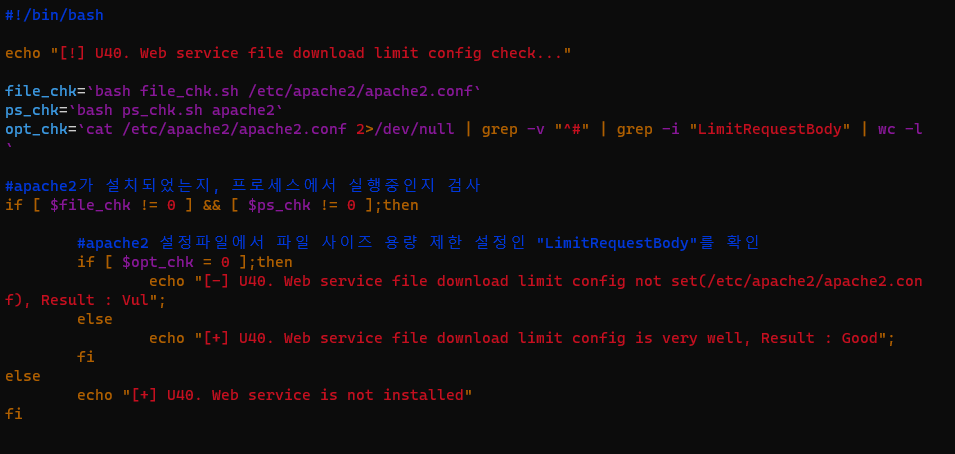

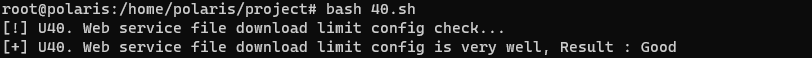

| U40 (상) 3. 서비스 관리 > 3.22 웹서비스 파일 업로드 및 다운로드 제한 (0) | 2022.05.21 |

| U39 (상) 3. 서비스 관리 > 3.21 웹서비스 링크 사용금지 (0) | 2022.05.21 |