환경

- Ubuntu 18.04.6 LTS

#file_own.sh 변경

- 이전 코드인 `ls -l ${1} 2>/dev/null | awk '{print $3}'` 이 파일의 소유자만 불러오고 디렉토리의 소유자는 불러오지 못하는 상황이 발생하여 수정하게 되었습니다.

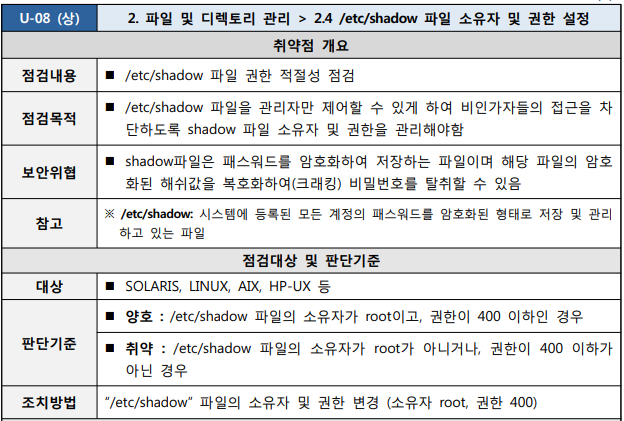

U-14(상)

2.10 사용자, 시스템 시작파일 및 환경파일 소유자 및 권한 설정

#판단기준

1. 해당 유저의 환경변수 파일의 소유자가 본인 혹은 관리자가 맞는가?

2. 해당 유저의 환경변수 파일의 소유자 이외의 권한에 쓰기권한이 적용되었는가?

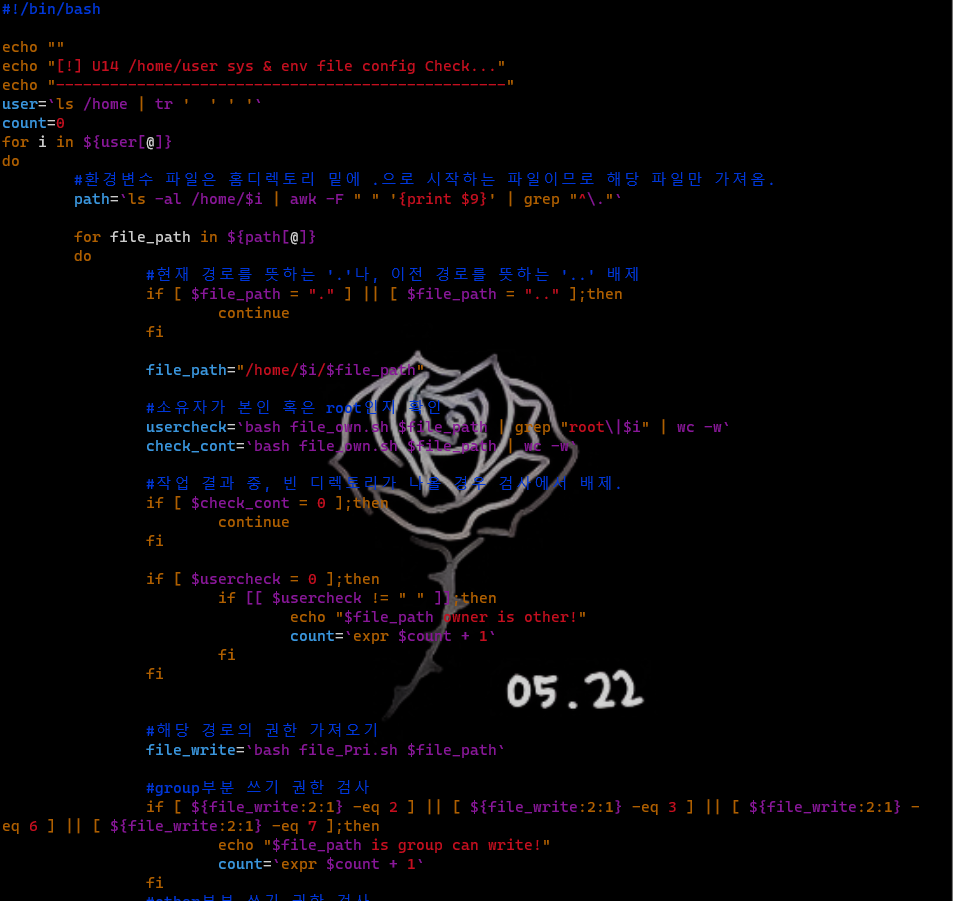

#알고리즘 계획도

1. /home 디렉토리에서 존재하는 모든 유저 받아옴

2. /home/user 디렉토리에서 '.'으로 시작하는 환경변수 파일 목록 확보

3. 소유자와 권한을 받아와서 검사.

#script 작성

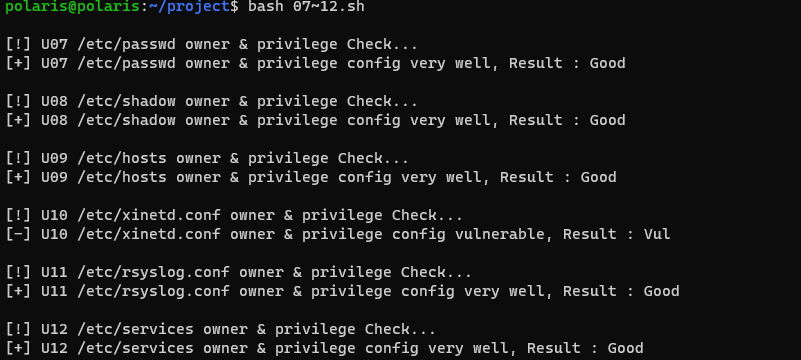

#실행결과

출처 : https://krcert.or.kr/data/guideView.do?bulletin_writing_sequence=35988

'Project > (2021)주요정보통신기반시설 기술적 취약점 분석, 평가 방법 자동화' 카테고리의 다른 글

| U16 (상) 2. 파일 및 디렉토리 관리 > 2.12 /dev에 존재하지 않는 device 파일 점검 (0) | 2022.05.18 |

|---|---|

| U15 (상) 2. 파일 및 디렉토리 관리 > 2.11 world writable 파일 점검 (0) | 2022.05.18 |

| U13 (상) 2. 파일 및 디렉토리 관리 > 2.9 SUID, SGID, 설정 파일 점검 (0) | 2022.05.17 |

| U07~U12 (상) 특정 파일 소유자 및 권한 설정 (0) | 2022.05.17 |

| U06 (상) 2. 파일 및 디렉토리 관리 > 2.2 파일 및 디렉터리 소유자 설정 (0) | 2022.05.17 |