환경

- Ubuntu 18.04.6 LTS

U-34(상)

3.16 DNS Zone Transfer 설정

#판단기준

1. DNS 서비스 실행 여부

2. 서비스 실행 시 /etc/bind/named.conf 파일의 "allow-transfer" 설정 검사

3. 서비스 실행 시 /etc/bind/named.conf 파일의 "xfrnets" 설정 검사

#사유

- 인가받지 못한 사용자가 Zone 정보를 전송받아서 서버, 사용자 등에 대한 여러 정보를 파악할 수 있다.

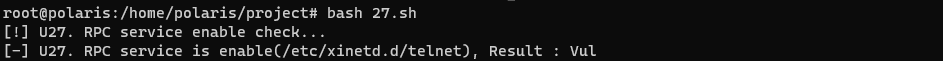

#script 작성

#실행 결과

출처 : https://krcert.or.kr/data/guideView.do?bulletin_writing_sequence=35988

'Project > (2021)주요정보통신기반시설 기술적 취약점 분석, 평가 방법 자동화' 카테고리의 다른 글

| U36 (상) 3. 서비스 관리 > 3.18 웹서비스 웹 프로세스 권한 제한 (0) | 2022.05.21 |

|---|---|

| U35 (상) 3. 서비스 관리 > 3.17 웹서비스 디렉토리 리스팅 제거 (0) | 2022.05.21 |

| U33 (상) 3. 서비스 관리 > 3.15 DNS 보안 버전 패치 (0) | 2022.05.21 |

| U32 (상) 3. 서비스 관리 > 3.14 일반사용자의 Sendmail 실행 방지 (0) | 2022.05.21 |

| U-31 (상) 3. 서비스 관리 > 3.13 스팸 메일 릴레이 제한 (0) | 2022.05.20 |