환경

- Ubuntu 18.04.6 LTS

U-24(상)

3.6 NFS 서비스 비활성화

#판단기준

1. nfs 서비스 데몬 확인

#사유

- 서버의 파일을 공유하는 서비스서버가 사용하는 서비스이다.

공유할 필요가 없는데 활성화되어 있다면 주의해야 한다.

#script 작성

#결과 실행

출처 : https://krcert.or.kr/data/guideView.do?bulletin_writing_sequence=35988

'Project > (2021)주요정보통신기반시설 기술적 취약점 분석, 평가 방법 자동화' 카테고리의 다른 글

| U26 (상) 3. 서비스 관리 > 3.8 automountd 제거 (0) | 2022.05.19 |

|---|---|

| U25 (상) 3. 서비스 관리 > 3.7 NFS 접근 통제 (0) | 2022.05.19 |

| U23 (상) 3. 서비스 관리 > 3.5 DoS 공격에 취약한 서비스 비활성화 (0) | 2022.05.19 |

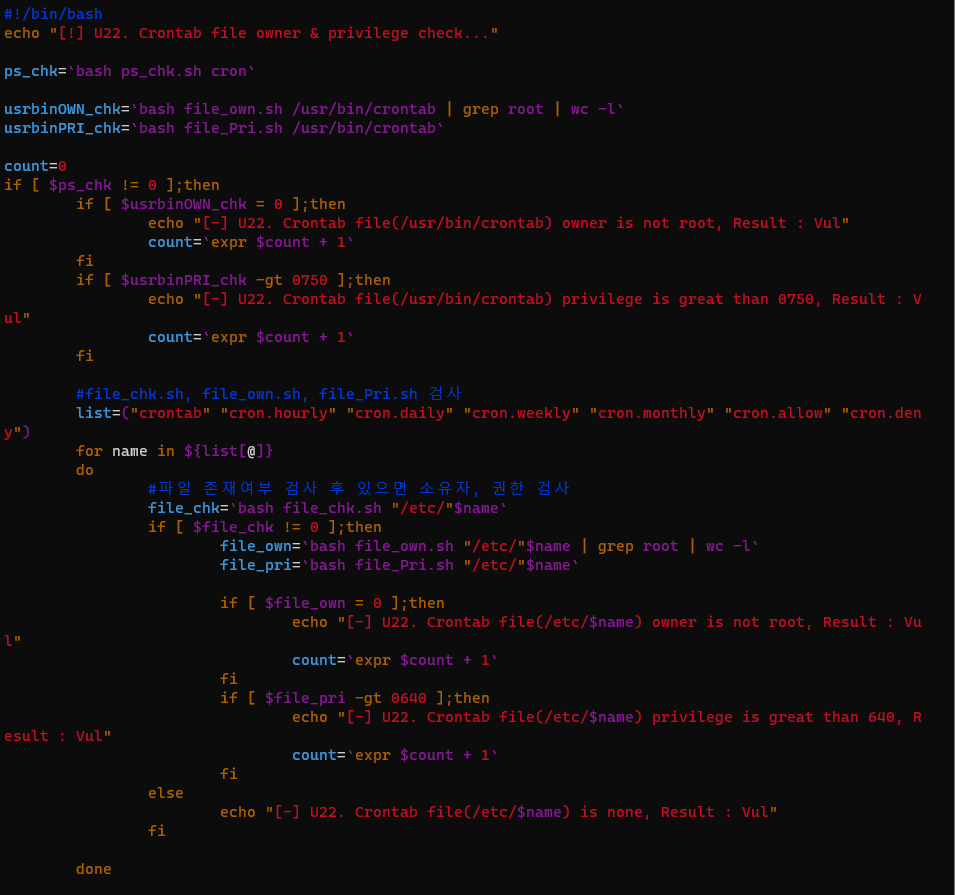

| U22 (상) 3. 서비스 관리 > 3.4 crond 파일 소유자 및 권한 설정 (0) | 2022.05.19 |

| U21 (상) 3. 서비스 관리 > 3.3 r 계열 서비스 비활성화 (0) | 2022.05.19 |