#Main

- 해당 링크를 클릭하면 이 페이지로 이동한다.

- 로컬로 접속해야 할 것 같다.

- user에 아무거나 입력하면 op.gg로 이동하게 되는데, 사이트를 아무리 뒤져봐도 다른 단서는 없다.

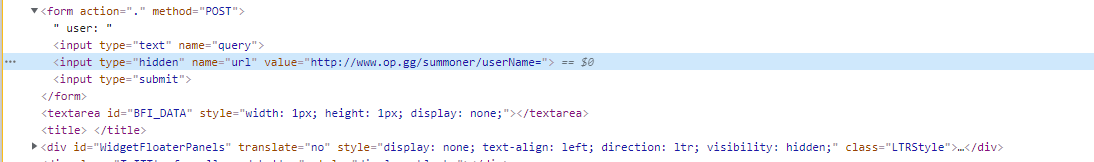

#현재, 링크 클릭시 이동하므로 소스 분석

- hidden으로 처리되어 있다.

- SSRF는 @로 우회를 할 수 있다.

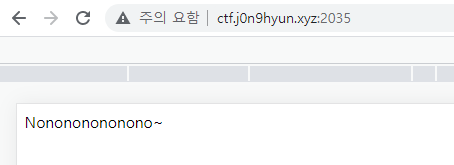

#버튼으로 위치 주소 변경

조작하여 다른 사이트에 접근하면 해당 메세지를 출력하므로,

url변조 없이 우회하는 SSRF를 유추할 수 있다.

SSRF란 Server-side Request Forgery의 약자로서, CSRF는 클라이언트 측에서 위조된 요청을 보내는 것이라면,

SSRF는 서버 측에서 위조된 요청을 보내는 취약점인데, 이를 통해 서버 내부 등으로 접근이 가능하다.

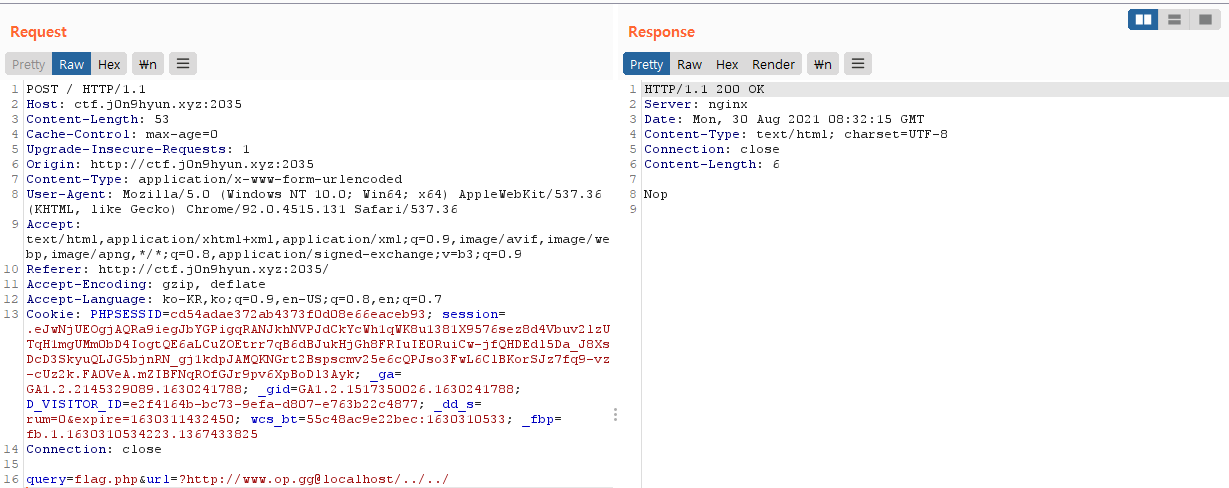

#프록시

- localhost나 127.0.0.1에는 필터링이 걸려있는 것 같다.

#end

'HackCTF > Web' 카테고리의 다른 글

| HackCTF Cookie - [300] (0) | 2021.08.30 |

|---|---|

| HackCTF 가위바위보 - [200] (0) | 2021.08.30 |

| HackCTF Home - [200] (0) | 2021.08.30 |

| HackCTF Input Check - [150] (0) | 2021.08.29 |

| HackCTF Time - [150] (0) | 2021.08.28 |