환경

- Ubuntu 18.04.6 LTS

U-22(상)

3.4 crond 파일 소유자 및 권한 설정

#판단기준

1. /usr/bin/crontab 파일의 소유자가 root이고 권한은 750 이하인가?

2. /usr/bin/crontab 파일에 setUID 혹은 setGID가 적용되어 있는가?

3. /etc/crontab 파일이 존재하며 소유자가 root이고 권한은 640 이하인가?

4. /etc/cron.hourly 파일이 존재하며 소유자가 root이고 권한은 640 이하인가?

5. /etc/cron.daily 파일이 존재하며 소유자가 root이고 권한은 640 이하인가?

6. /etc/cron.weekly 파일이 존재하며 소유자가 root이고 권한은 640 이하인가?

7. /etc/cron.monthly 파일이 존재하며 소유자가 root이고 권한은 640 이하인가?

8. /etc/cron.allow 파일이 존재하며 소유자가 root이고 권한은 640 이하인가?

9. /etc/cron.deny 파일이 존재하며 소유자가 root이고 권한은 640 이하인가?

#사유

- cron이란 유닉스 계열 운영체제의 시간기반 작업 스케쥴러인데, 쉽게 말하면,

"내일 오후 3시에 달력 켜줘" 같은 느낌이라고 보면 된다.

이를 통해서 악의적인 사용자가 악성파일 등을 예약하여 실행할 수 있다.

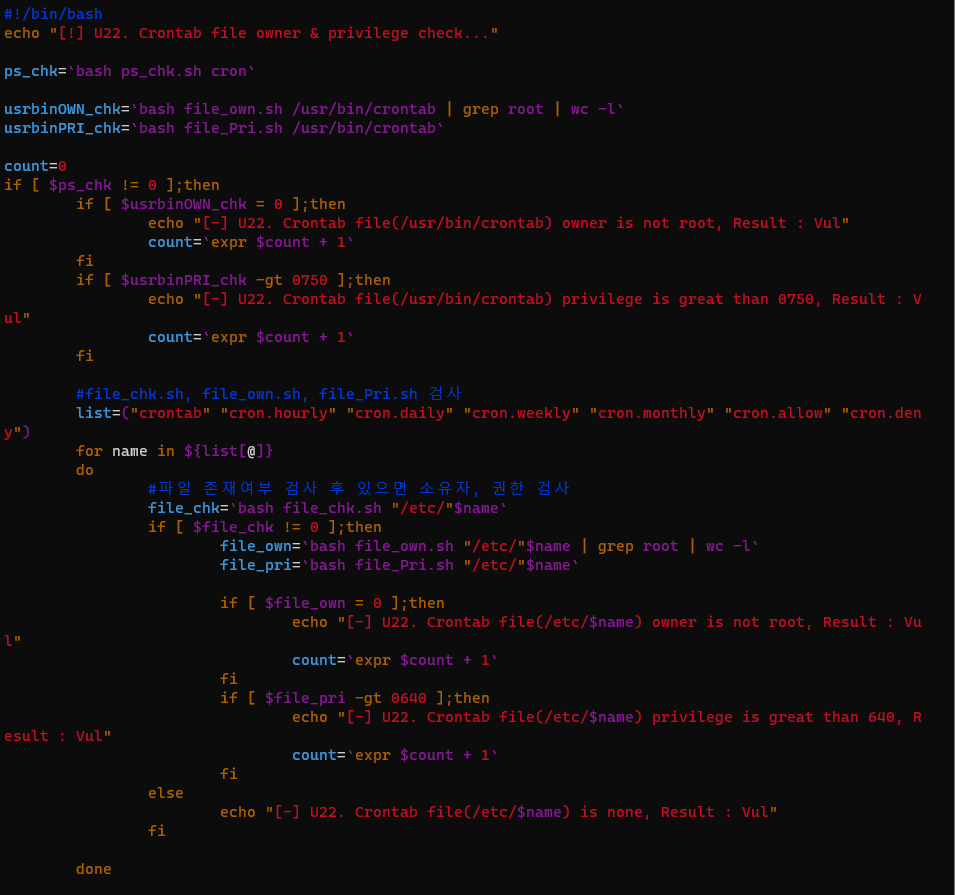

#script 작성

- 프로세스의 존재여부를 검사한다.

- cron 명령어를 담당하는 /usr/bin/crontab 파일은 별도로 검사한다.

- 체크리스트의 모든 파일들의 권한이 640 이상인지, 소유자가 root가 아닌지 각기 검사해 준다.

#실행 결과

- 우분투 배포판에서는 cron.allow와 cron.deny가 없으면 root 권한이 아닌 사용자에게 일반 권한을 할당한다고 한다.(취약)

출처 : https://krcert.or.kr/data/guideView.do?bulletin_writing_sequence=35988

'Project > (2021)주요정보통신기반시설 기술적 취약점 분석, 평가 방법 자동화' 카테고리의 다른 글

| U24 (상) 3. 서비스 관리 > 3.6 NFS 서비스 비활성화 (0) | 2022.05.19 |

|---|---|

| U23 (상) 3. 서비스 관리 > 3.5 DoS 공격에 취약한 서비스 비활성화 (0) | 2022.05.19 |

| U21 (상) 3. 서비스 관리 > 3.3 r 계열 서비스 비활성화 (0) | 2022.05.19 |

| U20 (상) 3. 서비스 관리 > 3.2 Anonymous FTP 비활성화 (0) | 2022.05.19 |

| U19 (상) 3. 서비스 관리 > 3.1 Finger 서비스 비활성화 (0) | 2022.05.19 |