#Main

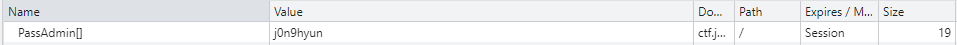

#쿠키분석

- Cookie의 값이 무언가 암호화된 냄새가 난다.

#base64로 디코딩

- id는 2고 type은 guest인 계정같은 것이 나왔다.

- 단순하게 생각했을 때, 1이 admin일 가능성이 있다.

# id:1 type:admin으로 수정 후 인코딩해서 쿠키에 삽입

- 뭔가 패스워드도 필요해 보인다.

- PassAdmin의 값은 'j0n9hyun'인데, 암호화되어 있지도 않고 단서도 없다.

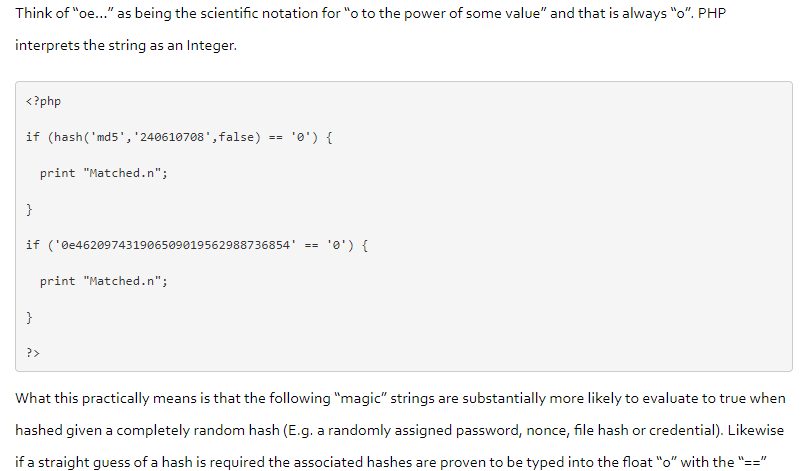

#느슨한 비교

- 혹시나 해서 다른문제처럼 느슨한 비교가 사용되지 않을 까 해서 값을 배열형태로 만들어 주니

해결되었다.

참고문제 : https://lionto.tistory.com/34?category=989289

'HackCTF > Web' 카테고리의 다른 글

| HackCTF lol - [300] (0) | 2021.08.30 |

|---|---|

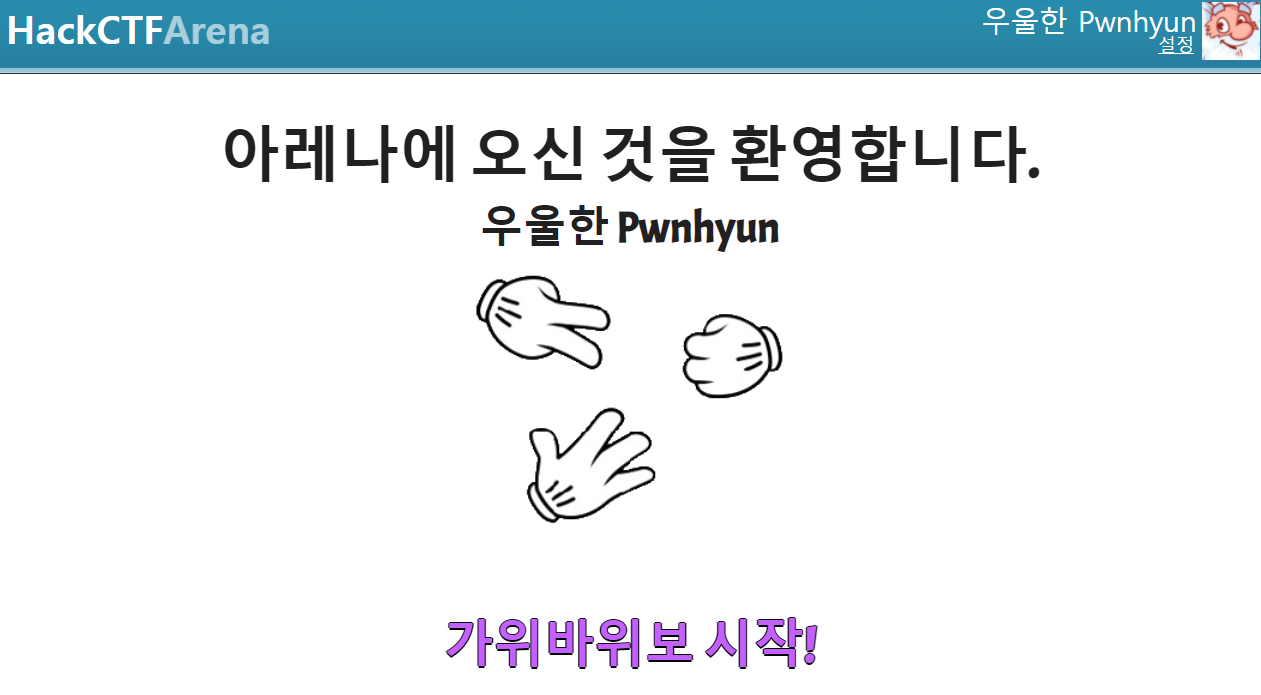

| HackCTF 가위바위보 - [200] (0) | 2021.08.30 |

| HackCTF Home - [200] (0) | 2021.08.30 |

| HackCTF Input Check - [150] (0) | 2021.08.29 |

| HackCTF Time - [150] (0) | 2021.08.28 |